Supostos cibercriminosos russos estão usando uma página falsa “Tela Azul da Morte” para atingir hotéis e empresas de hospitalidade europeias com malware.

Pesquisadores da Securonix disseram que têm acompanhado uma campanha de malware em andamento que eles chamam de PHALT # BLYX, que normalmente começa com uma isca centrada em torno dos motores de busca de hospitalidade.

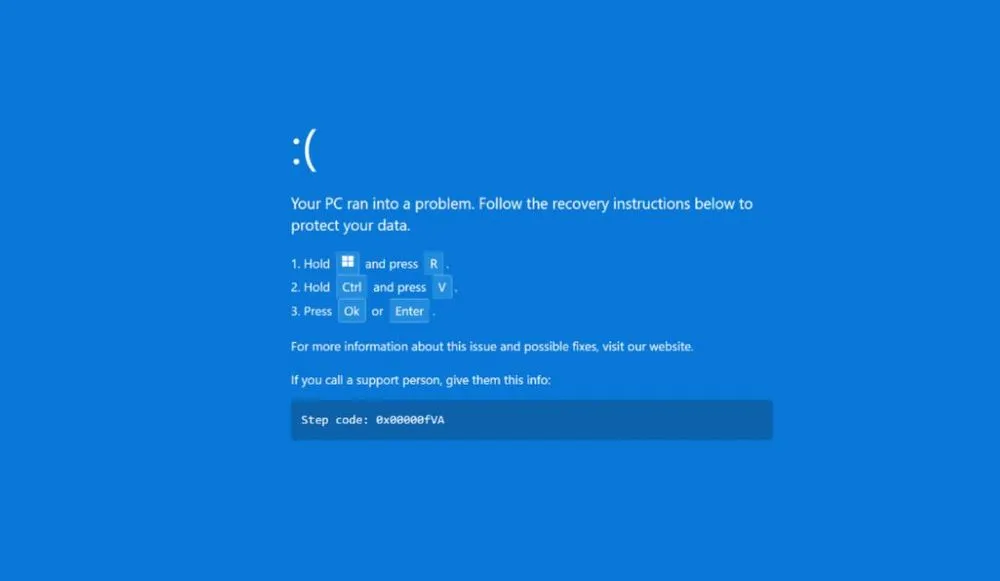

O esquema começa com um cancelamento de reserva falso que se passa por um site de reservas popular e, eventualmente, solicita às vítimas uma mensagem de erro e uma página “Tela Azul da Morte”.

Para sair da página, as vítimas são convidadas a tomar uma série de ações que eventualmente levam ao download de uma tensão de malware chamada DCRat, que permite que os agentes de ameaça acompanhem os principais golpes de uma vítima e tomem outras ações em um dispositivo infectado.

A Securonix disse que a campanha é mais uma versão da técnica “ClickFix”, onde os hackers aproveitar proveito das tendências humanas de resolução de problemas, exibindo mensagens de erro falsas ou prompts que instruem os usuários-alvo a corrigir problemas, copiando, colando e lançando comandos que eventualmente resultam no download de malware.

Shikha Sangwan, pesquisador sênior de ameaças da Securonix, disse que existem vários indicadores sugerindo conexão russa, incluindo o uso de arquivos de projeto MS Build contendo cadeias de depuração e comandos nativos russos.

Além disso, a telemetria técnica mostrou que a infraestrutura e outras ferramentas utilizadas pelo grupo foram geolocalizadas para a Rússia. DCRat é vendido amplamente dentro de fóruns subterrâneos russos.

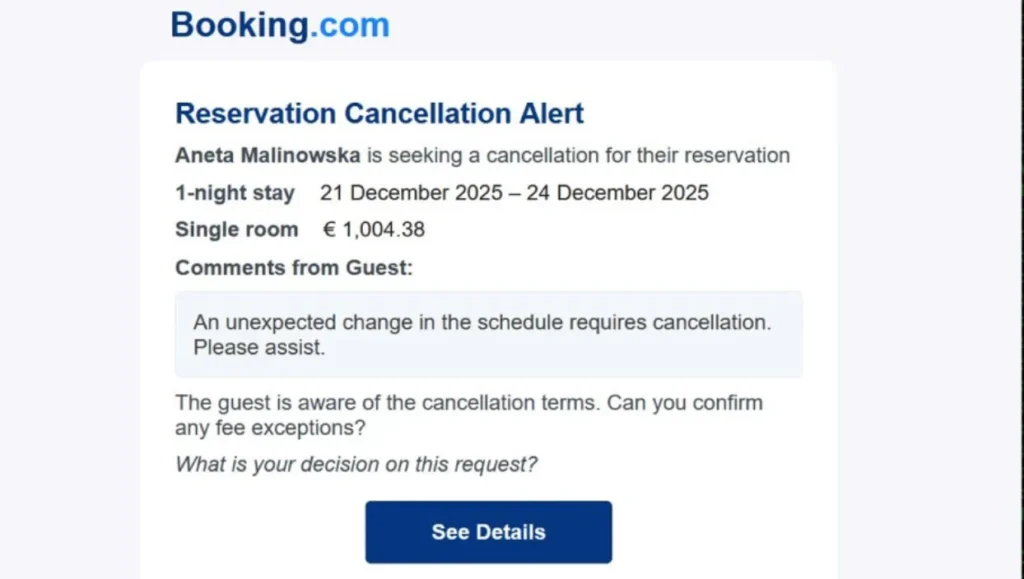

«Cancelamento de reserva»

A Securonix disse que os hackers estavam mirando o setor de hospitalidade durante todo o outono, porque é uma das épocas mais movimentadas do ano para a indústria.

Os e-mails de phishing, a maioria dos quais são intitulados “Cancelamento de Reserva”, apresentaram detalhes de cobrança de quarto em Euros, indicando que eles pretendiam segmentar hotéis, albergues e pousadas europeus. Os e-mails apresentam cargas proeminentes sobre € 1.000 (US $ 1.170) para criar um senso de urgência e pânico, disseram os pesquisadores.

Os e-mails têm um botão “Ver Detalhes” que os leva a uma página de reserva de hotel falsa com a mensagem de erro do navegador falsa informando: “Carregar está demorando muito”. A mensagem de erro inclui um botão proeminente de “Atualizar página” que, quando clicado, leva uma vítima para a falsa “Tela Azul da Morte”.

Uma vez que uma vítima vê a falsa animação “Tela Azul da Morte”, elas são direcionadas para corrigir o problema colando um script malicioso na caixa de diálogo Executar do Windows.

O script colado desencadeia uma cadeia de eventos que permite que o malware desative o Windows Defender. Como um engodo, uma página de reserva real é aberta enquanto o malware funciona em segundo plano.

O malware, em seguida, leva uma série de ações, incluindo a desativação de defesas, o download furioso de outras ferramentas e a permissão dos hackers para manter o seu acesso ao dispositivo. O malware rouba senhas, dados de área de transferência e outras informações.

A Securonix alertou que a campanha “representa uma evolução sofisticada na entrega de malware de commodities”.

“A manipulação psicológica, combinada com o abuso de binários de sistema confiáveis como `MSBuild.exe`, permite que a infecção estabeleça um ponto de apoio profundamente dentro do sistema da vítima antes que as defesas tradicionais possam reagir”, disseram os pesquisadores.

“A complexidade técnica da cadeia de infecção revela uma clara intenção de evitar a detecção e manter a persistência a longo prazo.”

fonte: the record.media