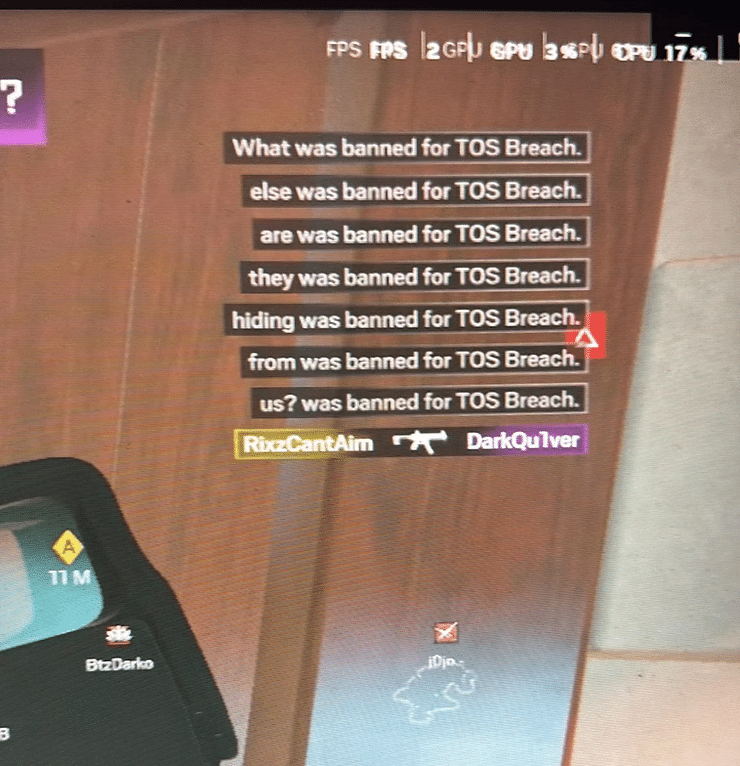

O Rainbow Six Siege (R6), da Ubisoft, foi atingido por um incidente de segurança que permitiu que hackers abusassem de sistemas internos para banir e desbanir jogadores, forjar mensagens no “ban ticker” (o feed de punições exibido no jogo) e conceder grandes quantidades de moeda e itens para contas em escala global. Relatos de jogadores e capturas de tela compartilhadas nas redes indicam que os invasores conseguiram, entre outras ações, desbloquear todos os cosméticos do jogo incluindo skins restritas a desenvolvedores e distribuir aproximadamente 2 bilhões de R6 Credits e Renown.

O impacto chama atenção principalmente pelo valor econômico associado aos R6 Credits, que são vendidos por dinheiro real na loja da Ubisoft. Pela precificação informada no próprio ecossistema do jogo (ex.: 15.000 R6 Credits por US$ 99,99), a distribuição de 2 bilhões de créditos equivaleria, em termos de “valor de tabela”, a cerca de US$ 13,33 milhões em moeda virtual concedida indevidamente. Na manhã de sábado, por volta de 9h10, a conta oficial de Rainbow Six Siege no X (antigo Twitter) reconheceu o problema e informou que equipes estavam trabalhando para resolver a falha. Pouco depois, a Ubisoft derrubou intencionalmente o Siege e o Marketplace para conter o incidente e acelerar a correção.

Em uma atualização posterior, a empresa afirmou que jogadores não seriam punidos por terem gasto os créditos recebidos, mas avisou que faria um rollback (reversão) de todas as transações realizadas desde 11:00 (UTC). A Ubisoft também disse que não gerou as mensagens exibidas no ban ticker e que o recurso já havia sido desativado anteriormente. Até o momento descrito no texto, o jogo ainda enfrentava instabilidade com servidores fora do ar, e a empresa não havia publicado um comunicado técnico detalhando como a brecha aconteceu, nem respondeu aos pedidos de esclarecimento citados.

Além do abuso visível dentro do jogo, circularam rumores não confirmados de que o caso poderia ser parte de uma invasão mais ampla na infraestrutura da Ubisoft. Segundo relatos atribuídos ao grupo de pesquisadores VX-Underground, hackers teriam alegado acesso a servidores da empresa usando uma suposta vulnerabilidade recente do MongoDB apelidada de “MongoBleed” (CVE-2025-14847). A falha, de acordo com as alegações, permitiria que invasores sem autenticação vazassem conteúdo de memória de instâncias expostas do banco de dados, abrindo caminho para a exposição de credenciais e chaves de autenticação. Também foi citado que já existiria um PoC público capaz de procurar segredos em servidores MongoDB expostos.

O texto ainda menciona a possibilidade de múltiplos grupos hackers, não necessariamente relacionados, terem mirado a Ubisoft ao mesmo tempo: um grupo teria manipulado punições e inventário do Siege sem acesso a dados de usuários; outro teria usado a falha para pivotar até repositórios internos e alegar roubo de código-fonte histórico; um terceiro teria supostamente capturado dados de usuários e tentaria extorquir a empresa; e um quarto contestaria partes dessas alegações. No entanto, o ponto central é que essas afirmações não foram verificadas de forma independente e, até aqui, o único fato confirmado publicamente (com base no texto fornecido) é o abuso dentro do Rainbow Six Siege, sem evidências públicas de um comprometimento maior envolvendo código-fonte ou dados de clientes.

FONTE: CYBERSECBRAZIL