A Check Point Research (CPR), divisão de inteligência de ameaças da Check Point Software, identificou e ajudou a desarticular uma das maiores operações de disseminação de malware já surgidas no YouTube: conhecida como “YouTube Ghost Network” (ou em português “Rede Fantasma do YouTube”), a campanha utilizava contas falsas e comprometidas para espalhar infostealers — como Rhadamanthys e Lumma — disfarçados de softwares pirateados e hacks de jogos, com links exibidos nos comentários. Após mais de um ano de investigação, a equipe da Check Point Research mapeou milhares de contas interligadas e trabalhou em estreita colaboração com o Google para garantir a remoção de mais de 3 mil vídeos maliciosos. Essa ação permitiu interromper uma rede coordenada que explorava os mecanismos de engajamento da plataforma para criar uma falsa sensação de segurança entre os usuários.

A ação reforça a importância da inteligência proativa de ameaças e da cooperação entre empresas de tecnologia e especialistas em cibersegurança para conter ataques digitais em larga escala.

“Essa operação explorou sinais de confiança, incluindo visualizações, curtidas e comentários, para mascarar conteúdo malicioso como se fosse legítimo”, explica Eli Smadja, gerente do grupo de pesquisa em segurança da Check Point Software. “O que parecia um simples tutorial era, na verdade, uma armadilha digital sofisticada. A escala, a modularidade e a sofisticação dessa rede a tornam um modelo de como os agentes de ameaças agora utilizam ferramentas de engajamento para disseminar malware.”

Como funcionava a YouTube Ghost Network

A Ghost Network não era formada por vídeos isolados, mas por um sistema modular de contas falsas ou sequestradas com funções específicas:

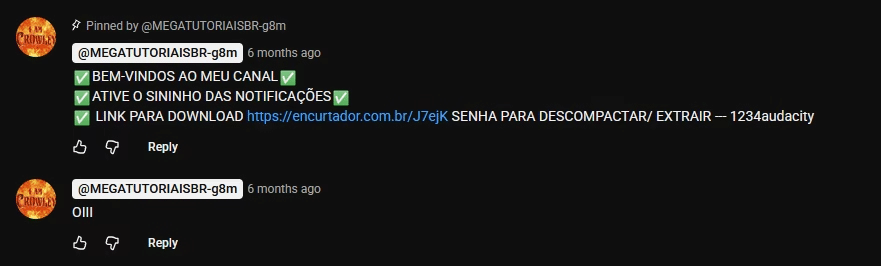

- Contas de vídeo: publicavam tutoriais falsos com links para supostos softwares gratuitos;

- Contas de postagens: divulgavam senhas e novos links nas abas de comunidade;

- Contas de interação: adicionavam curtidas e elogios falsos nos comentários, simulando engajamento real.

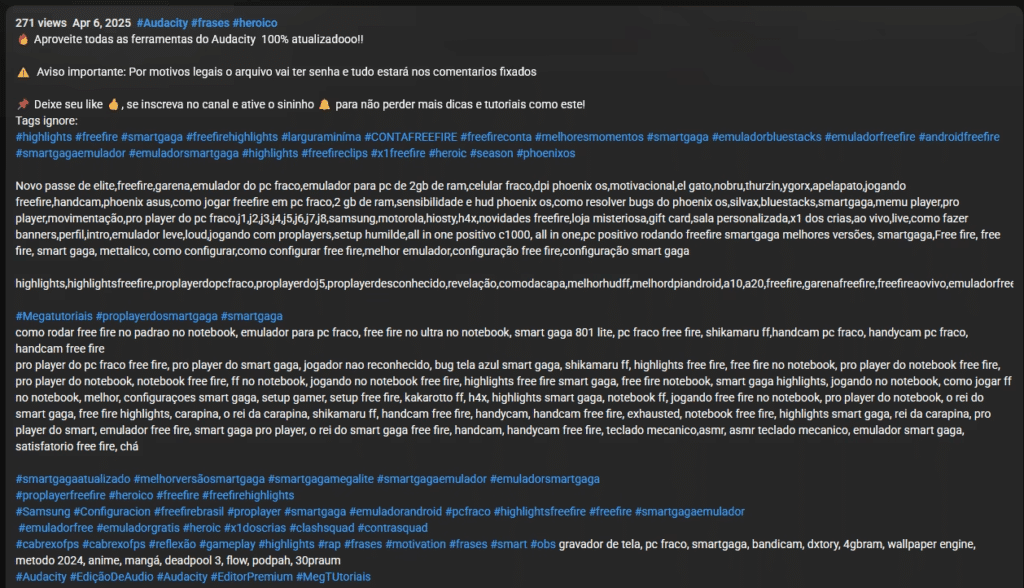

Esse modelo permitia que os ataques se mantivessem ativos mesmo após remoções, dificultando a detecção e tornando o ciclo de infecção persistente. Entre os casos mapeados, um canal comprometido com 129 mil inscritos chegou a publicar um vídeo de uma versão “gratuita” do Adobe Photoshop, alcançando quase 300 mil visualizações e mais de 1 mil curtidas. Outro canal comprometido tinha como alvo usuários de criptomoedas, direcionando-os a páginas falsas hospedadas no Google Sites e que continham que malware Rhadamanthys Stealer. Além disso, os agentes da ameaça atualizavam regularmente links e payloads, permitindo cadeias de infecção persistentes mesmo após remoções parciais.

Novo vetor de ataque

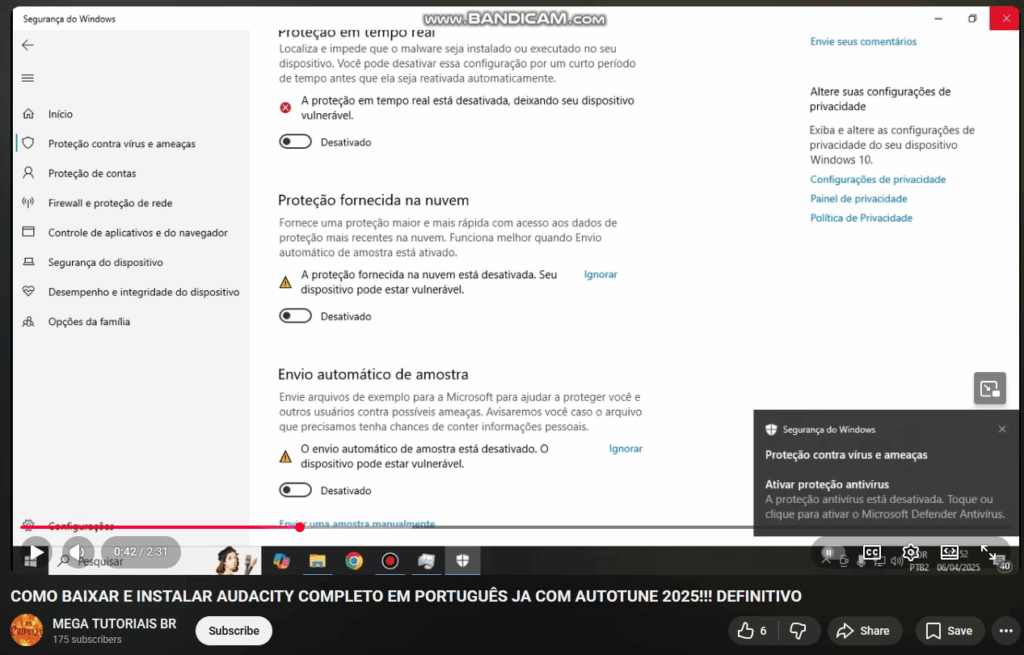

Os vídeos levavam as vítimas a baixar arquivos supostamente legítimos hospedados em Dropbox, Google Drive ou MediaFire, e as instruíam a desativar temporariamente o Windows Defender antes da instalação. Ao executar o conteúdo, o usuário infectava o próprio sistema com malwares projetados para roubar credenciais, carteiras de criptomoedas e informações do sistema, enviadas para servidores de comando e controle que trocavam de endereço constantemente para evitar rastreamento.

A YouTube Ghost Network evidencia uma mudança estratégica no cibercrime: a exploração da credibilidade social como vetor de ataque. Curtidas, comentários e número de inscritos estão sendo manipulados para criar a aparência de legitimidade, reduzindo a desconfiança do público e ampliando o alcance das ameaças.

“No cenário atual, um vídeo popular pode ser tão perigoso quanto um e-mail de phishing”, acrescenta Smadja. “Com a inteligência certa e colaboração entre setores, conseguimos reagir rapidamente e proteger milhões de usuários.”

Como se proteger

Para usuários:

- Evite baixar softwares de fontes não oficiais ou pirateadas.

- Nunca desative o antivírus por recomendação de um instalador.

- Desconfie de vídeos com muitas curtidas que oferecem downloads “gratuitos”.

Para plataformas:

- Reforce a detecção automática de engajamento suspeito.

- Monitore grupos de contas que compartilhem URLs semelhantes.

- Estabeleça parcerias com empresas de cibersegurança para remoção preventiva de ameaças.

FONTE: CISO ADVISOR